جمع المعلومات: السلاح الخفي لمختبري اختراق تطبيقات الويب

عند الحديث عن اختبار اختراق تطبيقات الويب، تعتبر مرحلة جمع المعلومات من أهم المراحل الأساسية التي لا يمكن تجاهلها. في هذه المرحلة، يتم تجميع البيانات اللازمة لفهم الهدف بشكل جيد، وتحليل نقاط الضعف المحتملة قبل الشروع في الهجمات العملية. هذه المرحلة تُعد حجر الأساس الذي يعتمد عليه نجاح أو فشل عملية اختبار الاختراق.

لماذا تُعد مرحلة جمع المعلومات أساسية؟

إن جمع المعلومات هو الركيزة التي تعتمد عليها جميع مراحل اختبار الاختراق التالية. من خلال هذه المعلومات، يمكن للمختبر تحديد التهديدات المحتملة، ونقاط الضعف، وكذلك تحديد الأساليب والاستراتيجيات المناسبة للاختبار. بدون جمع معلومات كافية، يمكن أن تكون عملية الاختبار مشوشة وغير فعالة.

أنواع المعلومات التي يتم جمعها

تنقسم المعلومات التي تُجمع في هذه المرحلة إلى قسمين رئيسيين: المعلومات العامة والمعلومات التفصيلية.

- المعلومات العامة: تشمل هذه المعلومات نطاق الهدف، أسماء الدومينات الفرعية، عناوين الـ IP، والأدلة المفتوحة. يتم الحصول على هذه المعلومات من خلال تقنيات الاستطلاع (Reconnaissance) المفتوح (OSINT)، مثل استخدام أدوات مثل Whois و DNS enumeration.

- المعلومات التفصيلية: تشمل هذه المعلومات الإصدارات المستخدمة للتطبيقات والخوادم، تفاصيل نقاط النهاية (Endpoints)، هيكلية التطبيق، وتقنيات المصادقة المستخدمة. يمكن الحصول على هذه المعلومات من خلال تقنيات المسح (Scanning) المتقدمة، مثل استخدام أدوات مثل Nmap و Burp Suite.

الأساليب المستخدمة في جمع المعلومات

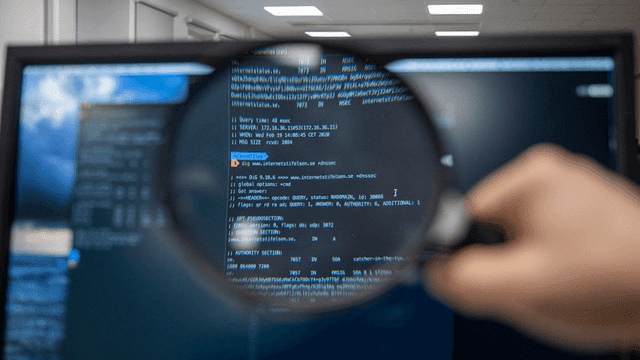

تتضمن مرحلة جمع المعلومات استخدام العديد من الأدوات والتقنيات التي تساعد في الكشف عن تفاصيل دقيقة حول الهدف. من أبرز هذه الأساليب:

- جمع المعلومات الغير مباشر: يشمل ذلك البحث عن البيانات المتاحة للجمهور والتي يمكن الوصول إليها بدون التفاعل المباشر مع الهدف. يشمل هذا النوع من جمع المعلومات البحث في قواعد البيانات، وسائل التواصل الاجتماعي، والسجلات العامة.

- جمع المعلومات المباشر: يتم من خلاله التفاعل المباشر مع النظام المستهدف. يتضمن هذا النوع من المعلومات استخدام تقنيات مثل فحص المنافذ (Port Scanning)، واختبارات الوصول إلى صفحات الويب المخفية (Directory Bruteforcing)، ومسح الشبكة.

دور مرحلة جمع المعلومات في اكتشاف نقاط الضعف

إن الهدف الرئيسي من مرحلة جمع المعلومات هو تمهيد الطريق لاكتشاف نقاط الضعف المحتملة في تطبيق الويب. من خلال جمع المعلومات الكافية، يمكن تحديد:

- الهيكلية العامة للتطبيق: يمكن أن تساعد معرفة كيفية تصميم التطبيق، بما في ذلك النقاط التي تربط بين الأجزاء المختلفة، في اكتشاف الأماكن التي يمكن استهدافها.

- التكنولوجيا المستخدمة: معرفة إصدارات البرمجيات، مثل أنظمة إدارة المحتوى (CMS)، يمكن أن يساعد في معرفة الثغرات المعروفة التي قد تكون موجودة.

- البوابات غير المؤمنة (Open Ports): يمكن أن يؤدي الكشف عن المنافذ المفتوحة إلى تحديد الخدمات التي يمكن استغلالها أو استهدافها.

أدوات وتطبيقات مهمة في مرحلة جمع المعلومات

هناك العديد من الأدوات التي يستخدمها محترفو الأمن السيبراني لجمع المعلومات في مرحلة اختبار الاختراق، من بينها:

- Nmap: أداة شهيرة لفحص المنافذ والخدمات النشطة.

- Gobuster و Dirb: لاكتشاف الأدلة المخفية أو الملفات في تطبيق الويب.

- Sublist3r: للكشف عن الدومينات الفرعية المرتبطة بالهدف.

- Shodan: للبحث عن الأجهزة المتصلة بالإنترنت وتفاصيل الخدمات التي تقدمها.

6. التحديات التي تواجهها في مرحلة جمع المعلومات

على الرغم من أهمية هذه المرحلة، إلا أنها ليست خالية من التحديات. بعض أبرز التحديات تشمل:

- التشويش والتضليل: قد يتم وضع معلومات مضللة أو مصائد رقمية (Honey Pots) لإرباك المختبرين.

- الوصول المحدود للمعلومات: بعض الأنظمة قد تكون مغلقة بإحكام، مما يتطلب تقنيات متقدمة لجمع المعلومات.

- التغيير المستمر: التطبيقات والأنظمة تتغير باستمرار، مما يعني أن ما قد يكون صحيحًا اليوم قد يصبح قديمًا غدًا.

خاتمة

تعتبر مرحلة جمع المعلومات من أهم المراحل في اختبار اختراق تطبيقات الويب. نجاح أي اختبار اختراق يعتمد بشكل كبير على كمية ونوعية المعلومات التي يتم جمعها في هذه المرحلة. كلما كانت المعلومات دقيقة وشاملة، كلما كان الاختبار أكثر فعالية في تحديد نقاط الضعف واستغلالها. لذلك، من الضروري إيلاء هذه المرحلة الاهتمام الكافي لضمان الحصول على نتائج دقيقة وفعالة في الاختبار.